Nmap - инструмент хакера

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

Less

Больше

15 года 2 нед. назад - 15 года 2 нед. назад #1

от Aleksej

Nmap предназначена для обследования сетей и проведения аудита защиты. Поддерживается сканирование на основе запроса отклика (определение жизнеспособности узлов), несколько методов сканирования портов, определение версий (какие приложения/службы работают на порте) и анализ трафика TCP/IP. Имеются гибко настраиваемые возможности спецификации целевых устройств и портов, сканирование на предмет ловушек и замаскированных угроз, сканирование SunRPC и многое другое.

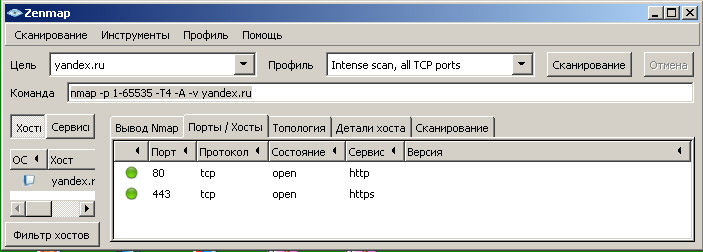

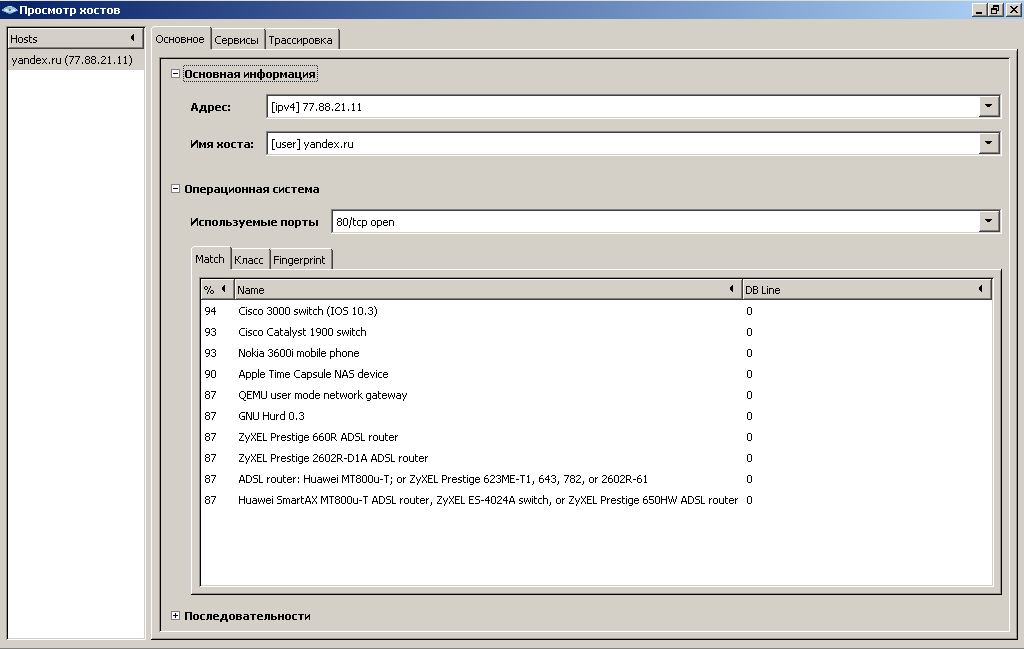

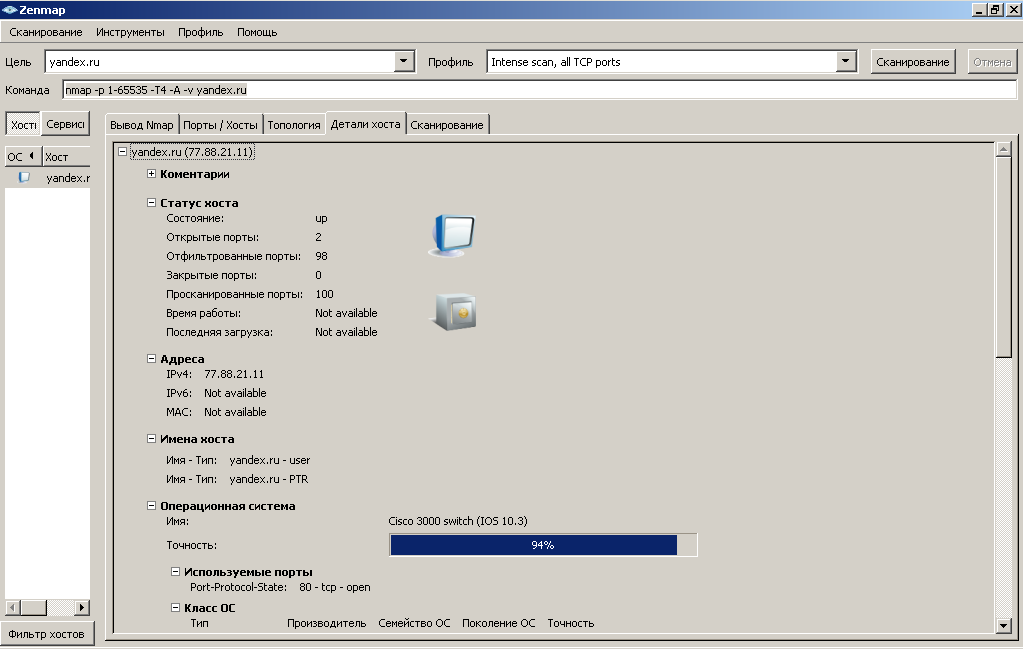

Nmap способен работать из командной строки; но - имеет и графический фронтенд. Взгляните - вот сейчас попробуем просканировать Яндекс. Нужно же с чего-то начать! :laugh:

Выбираем один из профилей сканирования - скажем, intense scan, all tcp ports - и видим два открытых порта - 80 и 443... ну, и еще кое-какую информацию (клик по рис. чтобы увеличить):

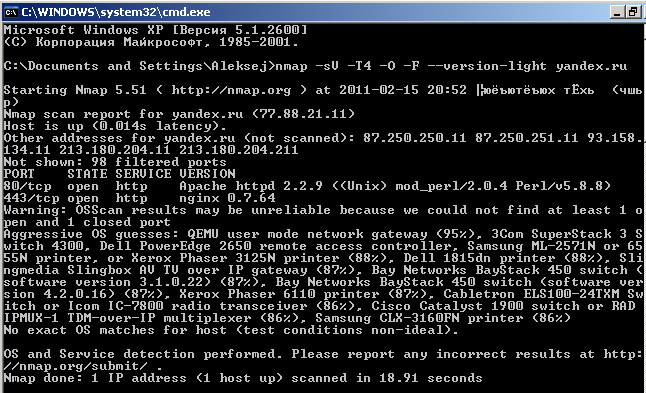

Удобно (особенно для начинающего хакера) следующее - при работе из графической "морды", выбирая тот или иной метод сканирования хоста - мы видим синтаксис выполняемой команды; и нам ничего не стоит скопировать его через буфер обмена, вызвать cmd и работать, как и подобает хакеру, в консоли:

Интерфейс приложения прост и дружелюбен, и даже, как видите, на русском.

Так что welcome.

Домашняя страница проекта

Очень неполный перечень опций Nmap:

Использование: nmap [Тип(ы) Сканирования] [Опции] {цель сканирования}

ОПРЕДЕЛЕНИЕ ЦЕЛИ СКАНИРОВАНИЯ:

Можно использовать сетевые имена, IP адреса, сети и т.д.

Пример: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <имя_входного_файла>: Использовать список хостов/сетей из файла

-iR <количество_хостов>: Выбрать произвольные цели

--exclude <хост1[,хост2][,хост3],...>: Исключить хосты/сети

--excludefile <имя_файла>: Исключить список из файла

ОБНАРУЖЕНИЕ ХОСТОВ:

-sL: Сканирование с целью составления списка - просто составить список целей для сканирования

-sP: Пинг сканирование - просто определить, работает ли хост

-PN: Расценивать все хосты как работающие -- пропустить обнаружение хостов

-PS/PA/PU [список_портов]: TCP SYN/ACK или UDP пингование заданных хостов

-PE/PP/PM: Пингование с использованием ICMP эхо запросов, запросов временной метки и сетевой маски

-PO [список_протоколов]: Пингование с использованием IP протокола

-n/-R: Никогда не производить DNS разрешение/Всегда производить разрешение [по умолчанию: иногда]

--dns-servers <сервер1[,сервер2],...>: Задать собственные DNS сервера

--system-dns: Использовать системный DNS преобразователь

РАЗЛИЧНЫЕ ПРИЕМЫ СКАНИРОВАНИЯ:

-sS/sT/sA/sW/sM: TCP SYN/с использованием системного вызова Connect()/ACK/Window/Maimon сканирования

-sU: UDP сканирование

-sN/sF/sX: TCP Null, FIN и Xmas сканирования

--scanflags <флаги>: Задать собственные TCP флаги

-sI <зомби_хост[:порт]>: "Ленивое" (Idle) сканирование

-sO: Сканирование IP протокола

-b <FTP_хост>: FTP bounce сканирование

--traceroute: Отслеживать путь к хосту

--reason: Выводить причину нахождения порта в определенном состоянии

ОПРЕДЕЛЕНИЕ ПОРТОВ И ПОРЯДКА СКАНИРОВАНИЯ:

-p <диапазон_портов>: Сканирование только определенных портов

Пример: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080

-F: Быстрое сканирование - Сканирование ограниченного количества портов

-r: Сканировать порты последовательно - не использовать случайный порядок портов

--top-ports <количество_портов>: Сканировать <количество_портов> наиболее распространенных портов

--port-ratio <рейтинг>: Сканировать порты с рейтингом большим чем <рейтинг>

ОПРЕДЕЛЕНИЕ СЛУЖБ И ИХ ВЕРСИЙ:

-sV: Исследовать открытые порты для определения информации о службе/версии

--version-intensity <уровень>: Устанавливать от 0 (легкое) до 9 (пробовать все запросы)

--version-light: Ограничиться наиболее легкими запросами (интенсивность 2)

--version-all: Использовать каждый единичный запрос (интенсивность 9)

--version-trace: Выводить подробную информацию о процессе сканирования (для отладки)

Aleksej создал тему: Nmap - инструмент хакера

Nmap предназначена для обследования сетей и проведения аудита защиты. Поддерживается сканирование на основе запроса отклика (определение жизнеспособности узлов), несколько методов сканирования портов, определение версий (какие приложения/службы работают на порте) и анализ трафика TCP/IP. Имеются гибко настраиваемые возможности спецификации целевых устройств и портов, сканирование на предмет ловушек и замаскированных угроз, сканирование SunRPC и многое другое.

Говорят, что кадры работы с этой утилитой использованы в фильме "Матрица: Перезагрузка" при взломе компьютера. Не помню; возможно.Nmap Security Scanner (C) 1996-2008 Insecure.Com LLC. Nmap является зарегистрированным товарным знаком Insecure.Com LLC. Эта программа является свободным программным обеспечением; вы можете распространять и / или модифицировать его в соответствии с условиями GNU General Public License.

Nmap способен работать из командной строки; но - имеет и графический фронтенд. Взгляните - вот сейчас попробуем просканировать Яндекс. Нужно же с чего-то начать! :laugh:

Выбираем один из профилей сканирования - скажем, intense scan, all tcp ports - и видим два открытых порта - 80 и 443... ну, и еще кое-какую информацию (клик по рис. чтобы увеличить):

Удобно (особенно для начинающего хакера) следующее - при работе из графической "морды", выбирая тот или иной метод сканирования хоста - мы видим синтаксис выполняемой команды; и нам ничего не стоит скопировать его через буфер обмена, вызвать cmd и работать, как и подобает хакеру, в консоли:

Интерфейс приложения прост и дружелюбен, и даже, как видите, на русском.

Так что welcome.

Домашняя страница проекта

Очень неполный перечень опций Nmap:

Использование: nmap [Тип(ы) Сканирования] [Опции] {цель сканирования}

ОПРЕДЕЛЕНИЕ ЦЕЛИ СКАНИРОВАНИЯ:

Можно использовать сетевые имена, IP адреса, сети и т.д.

Пример: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <имя_входного_файла>: Использовать список хостов/сетей из файла

-iR <количество_хостов>: Выбрать произвольные цели

--exclude <хост1[,хост2][,хост3],...>: Исключить хосты/сети

--excludefile <имя_файла>: Исключить список из файла

ОБНАРУЖЕНИЕ ХОСТОВ:

-sL: Сканирование с целью составления списка - просто составить список целей для сканирования

-sP: Пинг сканирование - просто определить, работает ли хост

-PN: Расценивать все хосты как работающие -- пропустить обнаружение хостов

-PS/PA/PU [список_портов]: TCP SYN/ACK или UDP пингование заданных хостов

-PE/PP/PM: Пингование с использованием ICMP эхо запросов, запросов временной метки и сетевой маски

-PO [список_протоколов]: Пингование с использованием IP протокола

-n/-R: Никогда не производить DNS разрешение/Всегда производить разрешение [по умолчанию: иногда]

--dns-servers <сервер1[,сервер2],...>: Задать собственные DNS сервера

--system-dns: Использовать системный DNS преобразователь

РАЗЛИЧНЫЕ ПРИЕМЫ СКАНИРОВАНИЯ:

-sS/sT/sA/sW/sM: TCP SYN/с использованием системного вызова Connect()/ACK/Window/Maimon сканирования

-sU: UDP сканирование

-sN/sF/sX: TCP Null, FIN и Xmas сканирования

--scanflags <флаги>: Задать собственные TCP флаги

-sI <зомби_хост[:порт]>: "Ленивое" (Idle) сканирование

-sO: Сканирование IP протокола

-b <FTP_хост>: FTP bounce сканирование

--traceroute: Отслеживать путь к хосту

--reason: Выводить причину нахождения порта в определенном состоянии

ОПРЕДЕЛЕНИЕ ПОРТОВ И ПОРЯДКА СКАНИРОВАНИЯ:

-p <диапазон_портов>: Сканирование только определенных портов

Пример: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080

-F: Быстрое сканирование - Сканирование ограниченного количества портов

-r: Сканировать порты последовательно - не использовать случайный порядок портов

--top-ports <количество_портов>: Сканировать <количество_портов> наиболее распространенных портов

--port-ratio <рейтинг>: Сканировать порты с рейтингом большим чем <рейтинг>

ОПРЕДЕЛЕНИЕ СЛУЖБ И ИХ ВЕРСИЙ:

-sV: Исследовать открытые порты для определения информации о службе/версии

--version-intensity <уровень>: Устанавливать от 0 (легкое) до 9 (пробовать все запросы)

--version-light: Ограничиться наиболее легкими запросами (интенсивность 2)

--version-all: Использовать каждый единичный запрос (интенсивность 9)

--version-trace: Выводить подробную информацию о процессе сканирования (для отладки)

Последнее редактирование: 15 года 2 нед. назад пользователем Aleksej.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.