Проверяем свой линукс на руткиты

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

Less

Больше

15 года 4 мес. назад - 14 года 11 мес. назад #1

от Aleksej

Aleksej создал тему: Проверяем свой линукс на руткиты

Как узнать, не взломан ли наш рабочий компьютер? и не внедрил ли некий злобный хакер в нашу систему злонамеренное программное обеспечение, контролирующее каждый наш шаг и ежедневно отсылающее куда-то (страшно подумать) все наши пароли, явки и адреса - по меткому выражению нашего премьер-министра? :woohoo:

Шутки шутками... но чем черт не шутит. Разумеется, мы и сами не лыком шиты... и линукс в плане безопасности штука надежная; особенно, если мы озаботились грамотной настройкой сетевого экрана - проверьте, кстати, еще раз здесь .

В Mandriva, например, имеет место пакет безопасности msec, предназначенный для мониторинга безопасности системы. Основан msec на многоуровневой концепции системы безопасности, и предусматривает, в частности, проведение автоматически запускаемых проверок клик по изображению, чтобы увеличить):

В случае, предположим, изменения прав доступа к системе по ssh, либо иных - вы получите от msec предупреждение; также, чтобы просмотреть изменения, в любой момент мы можем воспользоваться командой msec -p:

msec -p

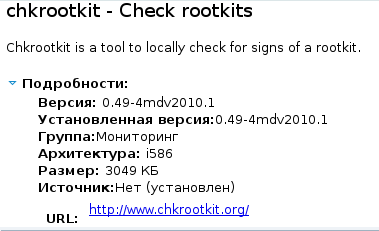

Тем не менее - давайте рассмотрим в контексте вышеназванной глобальной задачи, вынесенной в название темы - пакет, который называется chkrootkit.

Использование его не вызывает ни малейших проблем... устанавливаем пакет из репозитория -

и запускаем проверку системы, введя в командной строке под рутом chkrootkit:

[root@localhost aleksej]# chkrootkit

ROOTDIR is `/'

Checking `amd'... not found

Checking `basename'... not infected

Checking `biff'... not found

Checking `chfn'... not infected

Checking `chsh'... not infected

Checking `cron'... not infected

Checking `crontab'... not infected

Checking `date'... not infected

Checking `du'... not infected

Checking `dirname'... not infected

Checking `echo'... not infected

Checking `egrep'... not infected

Checking `env'... not infected

Checking `find'... not infected

Checking `fingerd'... not found

Checking `gpm'... not found

Checking `grep'... not infected

Checking `hdparm'... not found

Checking `su'... not infected

Checking `ifconfig'... not infected

Checking `inetd'... not tested

Checking `inetdconf'... not found

Checking `identd'... not found

Checking `init'... not infected

Checking `killall'... not infected

Checking `ldsopreload'... not infected

Checking .........................

В итоге придем, скорее всего, к выводу, что все-таки наш линукс защищен очень и очень неплохо.

Опции использования chkrootkit:

Шутки шутками... но чем черт не шутит. Разумеется, мы и сами не лыком шиты... и линукс в плане безопасности штука надежная; особенно, если мы озаботились грамотной настройкой сетевого экрана - проверьте, кстати, еще раз здесь .

В Mandriva, например, имеет место пакет безопасности msec, предназначенный для мониторинга безопасности системы. Основан msec на многоуровневой концепции системы безопасности, и предусматривает, в частности, проведение автоматически запускаемых проверок клик по изображению, чтобы увеличить):

В случае, предположим, изменения прав доступа к системе по ssh, либо иных - вы получите от msec предупреждение; также, чтобы просмотреть изменения, в любой момент мы можем воспользоваться командой msec -p:

msec -p

Code:

[root@localhost aleksej]# msec -p

INFO: Запрещает X-cерверу слушать TCP-соединения

INFO: История паролей не поддерживается в pam_tcb.

INFO: В режиме «только проверка» на диск ничего не записывается.

INFO: В системных файлах нет изменений

Тем не менее - давайте рассмотрим в контексте вышеназванной глобальной задачи, вынесенной в название темы - пакет, который называется chkrootkit.

Использование его не вызывает ни малейших проблем... устанавливаем пакет из репозитория -

и запускаем проверку системы, введя в командной строке под рутом chkrootkit:

[root@localhost aleksej]# chkrootkit

ROOTDIR is `/'

Checking `amd'... not found

Checking `basename'... not infected

Checking `biff'... not found

Checking `chfn'... not infected

Checking `chsh'... not infected

Checking `cron'... not infected

Checking `crontab'... not infected

Checking `date'... not infected

Checking `du'... not infected

Checking `dirname'... not infected

Checking `echo'... not infected

Checking `egrep'... not infected

Checking `env'... not infected

Checking `find'... not infected

Checking `fingerd'... not found

Checking `gpm'... not found

Checking `grep'... not infected

Checking `hdparm'... not found

Checking `su'... not infected

Checking `ifconfig'... not infected

Checking `inetd'... not tested

Checking `inetdconf'... not found

Checking `identd'... not found

Checking `init'... not infected

Checking `killall'... not infected

Checking `ldsopreload'... not infected

Checking .........................

В итоге придем, скорее всего, к выводу, что все-таки наш линукс защищен очень и очень неплохо.

Опции использования chkrootkit:

Code:

[root@localhost aleksej]# chkrootkit -h

Usage: /usr/sbin/chkrootkit [options] [test ...]

Options:

-h show this help and exit

-V show version information and exit

-l show available tests and exit

-d debug

-q quiet mode

-x expert mode

-r dir use dir as the root directory

-p dir1:dir2:dirN path for the external commands used by chkrootkit

-n skip NFS mounted dirs

Последнее редактирование: 14 года 11 мес. назад пользователем Aleksej.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Bumer

-

- Не в сети

- Осваиваюсь на форуме

-

Less

Больше

- Сообщений: 31

- Спасибо получено: 0

14 года 11 мес. назад - 14 года 11 мес. назад #2

от Bumer

Bumer ответил в теме Re: Проверяем свой линукс на руткиты

Простите за ламерский вопрос, но как он проверяет систему, если не подгружает последние обновления вирусных/троянских баз?Aleksej пишет: давайте рассмотрим... пакет, который называется chkrootkit.

Последнее редактирование: 14 года 11 мес. назад пользователем Bumer.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

14 года 11 мес. назад - 10 года 2 мес. назад #3

от Aleksej

Aleksej ответил в теме Re: Проверяем свой линукс на руткиты

Почему бы и нет?

Chkrootkit предназначен для поиска враждебного кода (rootkit) и иных подозрительных событий в системе. Программа включает в себя несколько модулей:

Предпринимаются попытки поиска файлов, собранных анализаторами (тест aliens) в обычных местах расположения подобных файлов. Возможность нестандартного расположения файлов не позволяет гарантировать их обнаружение во всех случаях.

Модуль chkproc проверяет файлы /proc для обнаружения скрытых от команд ps и readdir системных вызовов, которые могут быть связаны с троянскими модулями LKM. Вы можете использовать эту команду с ключом -v для вывода более подробного отчета.

Chkrootkit может обнаруживать широкий спектр враждебного кода,

перечисленного ниже.

01. lrk3, lrk4, lrk5, lrk6 (и варианты);

02. Solaris rootkit;

03. FreeBSD rootkit;

04. t0rn (и варианты);

05. Ambient's Rootkit (ARK);

06. Ramen Worm;

07. rh-shaper;

08. RSHA;

09. Romanian rootkit;

10. RK17;

11. Lion Worm;

12. Adore Worm;

13. LPD Worm;

14. kenny-rk;

15. Adore LKM;

16. ShitC Worm;

17. Omega Worm;

18. Wormkit Worm;

19. Maniac-RK;

20. dsc-rootkit;

21. Ducoci rootkit;

22. x.c Worm;

23. RST.b trojan;

24. duarawkz;

25. knark LKM;

26. Monkit;

27. Hidrootkit;

28. Bobkit;

29. Pizdakit;

30. t0rn v8.0;

31. Showtee;

32. Optickit;

33. T.R.K;

34. MithRa's Rootkit;

35. George;

36. SucKIT;

37. Scalper;

38. Slapper A, B, C and D;

39. OpenBSD rk v1;

40. Illogic rootkit;

41. SK rootkit.

42. sebek LKM;

43. Romanian rootkit;

44. LOC rootkit;

45. shv4 rootkit;

46. Aquatica rootkit;

47. ZK rootkit;

48. 55808.A Worm;

49. TC2 Worm;

50. Volc rootkit;

51. Gold2 rootkit;

52. Anonoying rootkit;

53. Shkit rootkit;

54. AjaKit rootkit;

55. zaRwT rootkit;

56. Madalin rootkit;

Программа работает на различных программных платформах и была успешно протестирована на системах:

Chkrootkit предназначен для поиска враждебного кода (rootkit) и иных подозрительных событий в системе. Программа включает в себя несколько модулей:

- chkrootkit - сценарий проверки системы;

- ifpromisc - поиск интерфейсов, работающих в режиме захвата пакетов.

- chklastlog - обнаружение фактов удаления записей из журнального файла lastlog.

- chkwtmp - обнаружение фактов удаления записей из журнального файла wtmp.

- check_wtmpx - обнаружение фактов удаления записей из журнального файла(только для ОС Solaris).

- chkproc - поиск следов троянских программ LKM (Linux Kernel Module - модуль ядра Linux.)

- chkdirs - поиск следов троянских программ LKM.

- strings - программа для быстрого поиска и замены текстовых строк.

Предпринимаются попытки поиска файлов, собранных анализаторами (тест aliens) в обычных местах расположения подобных файлов. Возможность нестандартного расположения файлов не позволяет гарантировать их обнаружение во всех случаях.

Модуль chkproc проверяет файлы /proc для обнаружения скрытых от команд ps и readdir системных вызовов, которые могут быть связаны с троянскими модулями LKM. Вы можете использовать эту команду с ключом -v для вывода более подробного отчета.

Chkrootkit может обнаруживать широкий спектр враждебного кода,

перечисленного ниже.

01. lrk3, lrk4, lrk5, lrk6 (и варианты);

02. Solaris rootkit;

03. FreeBSD rootkit;

04. t0rn (и варианты);

05. Ambient's Rootkit (ARK);

06. Ramen Worm;

07. rh-shaper;

08. RSHA;

09. Romanian rootkit;

10. RK17;

11. Lion Worm;

12. Adore Worm;

13. LPD Worm;

14. kenny-rk;

15. Adore LKM;

16. ShitC Worm;

17. Omega Worm;

18. Wormkit Worm;

19. Maniac-RK;

20. dsc-rootkit;

21. Ducoci rootkit;

22. x.c Worm;

23. RST.b trojan;

24. duarawkz;

25. knark LKM;

26. Monkit;

27. Hidrootkit;

28. Bobkit;

29. Pizdakit;

30. t0rn v8.0;

31. Showtee;

32. Optickit;

33. T.R.K;

34. MithRa's Rootkit;

35. George;

36. SucKIT;

37. Scalper;

38. Slapper A, B, C and D;

39. OpenBSD rk v1;

40. Illogic rootkit;

41. SK rootkit.

42. sebek LKM;

43. Romanian rootkit;

44. LOC rootkit;

45. shv4 rootkit;

46. Aquatica rootkit;

47. ZK rootkit;

48. 55808.A Worm;

49. TC2 Worm;

50. Volc rootkit;

51. Gold2 rootkit;

52. Anonoying rootkit;

53. Shkit rootkit;

54. AjaKit rootkit;

55. zaRwT rootkit;

56. Madalin rootkit;

Программа работает на различных программных платформах и была успешно протестирована на системах:

- Linux с ядрами серий 2.0, 2.2, 2.4 и 2.6;

- FreeBSD 2.2.x, 3.x, 4.x и 5.x;

- OpenBSD 2.x и 3.x.;

- NetBSD 1.5.2;

- Solaris 2.5.1, 2.6 и 8.0;

- HP-UX 11;

- Tru64;

- BSDI

Последнее редактирование: 10 года 2 мес. назад пользователем p.rishard.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.