Однажды в тени звезд. Фантастика. (15 март 2025)

Сотрудники загадочного Института Психологии задумали перестроить сознание обитателей планеты, устранив границы «я» и «не-я», пока процессоры Общемирового Компьютерного Радиуса шептались в своих локальных сетях. Но что-то пошло не так — и голоса зазвучали вразнобой.

Эпидемия на сайтах Joomla и Wordpress

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

В интернете зафиксирована эпидемия распространения вредоносного кода через сайты, работающие под управлением cms Joomla и WordPress. Атака совершается на устаревшие версии движков, а также расширений, содержащих проблемы безопасности (например, активно эксплуатируется уязвимость Joomla Content Editor). Из-за непрофессионализма и некомпетентности администраторов уязвимые сайты в большом количестве остаются на просторах сети, в то время как процесс поиска и эксплуатации таких систем теперь полностью автоматизирован злоумышленниками.

Всем администраторам Joomla и WordPress рекомендовано в обязательном порядке и срочно удостовериться, что их web-сайты, а особенно неортодоксальные, нечасто употребляемые расширения сайта - обновлены до актуальной версии; если это не так - срочно заняться апдейтом системы. Проверить свой сайт на внедрение вредоносного кода возможно, проведя анализ js на предмет наличия iframe-вставок:

Также нелишне дополнительно проверить наличие бэкдора, устанавливаемого обычно на пораженные системы в форме файла:

По материалам h-online.com

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Unior82

-

- Не в сети

- Давно я тут

-

- Сообщений: 84

- Спасибо получено: 3

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Sergey84

-

- Не в сети

- Живу я здесь

-

- Сообщений: 325

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

Перейдите в публичный каталог сайта -

и запускайте... Предварительно есть смысл опробовать эту команду:

Скажем, когда в линуксе нужно было найти некую фразу в содержании вороха файлов/каталогов (не открывать же каждый и не просматривать вручную), я использовал что-то вроде

Ну и вот, принцип-то, в общем, один и тот же. Если вам неизвестно, какую именно заразу следует искать у вас на сайте, но вы подозреваете, что зараза на вашем сайте все же присутствует - шаблон поиска, по сути, всего лишь несколько усложняется, вот и вся премудрость.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Unior82

-

- Не в сети

- Давно я тут

-

- Сообщений: 84

- Спасибо получено: 3

AI-Bolit — это уникальный бесплатный скрипт для поиска вирусов, троянов, backdoor, хакерских активностей на хостинге.

Скрипт AI-Bolit умеет делать следующее:

- искать вирусы, вредоносные и хакерские скрипты на хостинге: шеллы по сигнатурам, шеллы на основе несложной эвристики

- искать редиректы в .htaccess на вредоносные сайты

- искать код sape/trustlink/linkfeed в .php файлах

- определять дорвеи

- показывать директории, открытые на запись

- искать пустые ссылки (невидимые ссылки) в шаблонах

- отсылать отчет по email или сохранять в файл

Как пользоваться скриптом

Вариант запуска из браузера (не рекомендуется, так как выполняет только экспресс-сканирование)

- Скачать архив со скриптом

- Распаковать .zip

- Поменять пароль в строчке define('PASS', '666') на свой

- Загрузить в корневую директорию сайта

- Открыть в браузере http://ваш_сайт/ai-bolit.php?p=ваш_пароль

- Скачать архив со скриптом

- Распаковать .zip

- Загрузить в корневую директорию сайта

- Запустить php ai-bolit.php

- По окончании смотреть отчет в AI-BOLIT-REPORT-<дата>-<время>.html

Скрипт бесплатен, загрузить мона отсюда .

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Aleksej

-

Автор темы

Автор темы

- Не в сети

- Модератор

-

Еще два интересных скрипта на тему поиска зловредов на сайте в частности, и в плане обеспечения безопасной работы сайта - в общем и целом.

Первый носит название, которое говорит само за себя -

JAMSS - Joomla! Anti-Malware Scan Script .

Скачать, распаковать в корень сайта, открыть jamss.php в браузере и через несколько секунд увидеть результаты проверки, подробнее - по ссылке. Результат работы скрипта придется тщательно анализировать: все найденные потенциальные проблемы (пути указаны) оптимально сверять с дефолтными скриптами Joomla и расширений, так как срабатывает данный скрипт в буквальном смысле слова на все, что движется... что же, лучше "перебдеть чем недобдеть", как говорится на великом и могучем. Одним словом, увидите вы нечто вот такое:

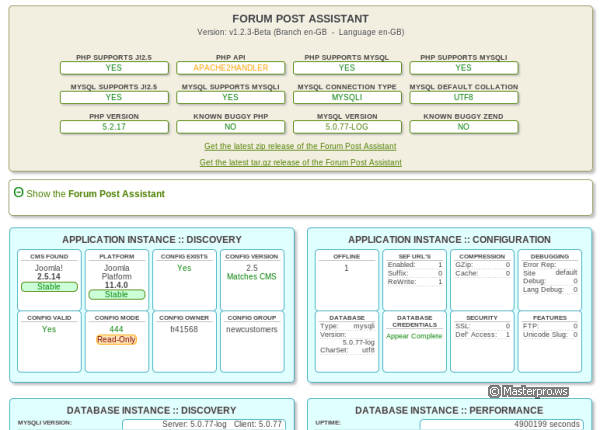

Второй скрипт - Forum Post Assistant , предназначен для формирования отчета по конфигурации, который затем можно выложить на форуме в контексте испрашиваемого совета. Принцип использования - ровно тот же самый: скачать, распаковать, загрузить в корень сайта и открыть в браузере. Отчет содержит исчерпывающую информацию - здесь и конфа по серверу, и все используемые екстеншены, и permissions, и вообще чего тут только нет... в частности, как видите, даже PHP API apache2handler помечен оранжевым цветом, как некий варнинг, типа нафига название светить:

Думаю, в хозяйстве все это пригодится.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Unior82

-

- Не в сети

- Давно я тут

-

- Сообщений: 84

- Спасибо получено: 3

themecheck.org/

hackertarget.com/wordpress-security-scan/

vms.drweb.ru/online

antivirus-alarm.ru/

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- Bumer

-

- Не в сети

- Осваиваюсь на форуме

-

- Сообщений: 31

- Спасибо получено: 0

Unior82 пишет: Несколько полезных ссылок, чтобы проверять шаблоны сайта wordpress, и сам сайт wordpress, на наличие вирусов.

sitecheck.sucuri.net/

еще вот это до кучи. Любые сайты проверяет, и жумлу тоже.

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- superlamer

-

- Не в сети

- Давно я тут

-

- Сообщений: 118

- Спасибо получено: 2

Unior82 пишет: Несколько полезных ссылок, чтобы проверять шаблоны сайта wordpress, и сам сайт wordpress, на наличие вирусов.

Вот еще чего удалось найти по теме...

Быстрый поиск шеллов в joomla, wordpress и dle (wp-conf.php, index_backup.php)

Если вы знакомы с ssh и командной строкой unix, и ваши сайты на joomla, wordpress, dle взломали в автоматическом режиме (обычно при этом появляются wp-conf.php, index_backup.php и .htaccess файлы с редиректами на index_backup.php), приведенный ниже список команд позволит вам быстро найти и удалить большую часть шеллов:

Code:find . -name '*.php' -exec grep -l '$msg=@gzinflate(@base64_decode(@str_replace' {} \; > rem01.txt find ./images/ -name '*.php' > rem02.txt find . -name '*.php' -exec grep -l 'preg_replace("/\.\*/e","' {} \; > rem03.txt find . -name '*.php' -exec grep -l 'eval (base64_decode($_POST["php"]));' {} \; > rem04.txt find . -name '.htaccess' -exec grep -l 'android|midp|j2me|symbian|series' {} \; > rem05.txt find . -name '.htaccess' -exec grep -l 'google|ask|yahoo' {} \; >> rem05.txt find . -name '*.php' -exec grep -l 'if(@md5($_POST\["gif"\])' {} \; > rem06.txt find . -name 'index.php' -exec grep -l '$_REQUEST\[.*\]; eval' {} \; > rem07.txt find . -name '*.php' -exec grep -l '&& function_exists("getmxrr"))' {} \; > rem08.txt find . -name '*.php' -exec grep -l '<br/>Security Code: <br/><input name="security_code" value=""/>' {} \; > rem09.txt find . -name '*.php' -exec grep -l 'ncode(print_r(array(),1)),5,1).c),$c);}eval($d);' {} \; > rem10.txt find . -name 'index.html' -exec grep -l '<META HTTP-EQUIV="Refresh" CONTENT="0; ' {} \; > rem11.txt find . -name '*.php' -exec grep -l '= array("Google", "Slurp", "MSNBot"' {} \; > rem12.txt find . -name 'index_backup.php' > rem13.txt find . -name '*.jpg' -exec grep -l 'eval(base64' {} \; > rfix_jpg.txt

Что нужно сделать:

1. создайть файл find_shell.sh в директории сайта, скопируйте в него приведенный выше код

2. зайти на хостинг по ssh, перейти в директорию сайта

3. запустить скрипт командой sh find_shell.sh

в результате будут созданы файлы вида remXX.txt. Пустые можно удалить (значит шелла с данной сигнатурой у вас нет), а в непустых замените "./" на "rm -f ./"

проверьте список файлов в remXX.txt, может что-то из этого не стоит удалять? Например, вы могли разместить в каталоге "images" joomla какой-то свой скрипт, наподобие наложения watermark'а на фотографию

4. выполните команды

sh rem1.txt

sh rem2.txt

...

для каждого оставшегося remXX.txt файла

5. в файле rfix_jpg.txt будут JPG файлы, у которых в метаданных шелл. Их тоже надо почистить (либо через графический редактор, либо можно просто заменить в файле "eval" на "love"

6. теперь проверьте сайт скриптом AI-BOLIT на оставшийся вредоносный код.

Источник revisium.com/

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.